Des chercheurs montréalais conçoivent une nouvelle méthode de protection contre les attaques par rançongiciels

L’attaque de WannaCry, en mai 2017, a compromis des centaines de milliers d’ordinateurs dans le monde. Cette cyberattaque est considérée comme un des plus grands piratages par rançongiciel de l’histoire de l’Internet. En plus de nombreux particuliers, des organismes tels que les Services de santé nationaux du Royaume-Uni, FedEx, Honda, ainsi que des ministères en Russie, en Inde et ailleurs dans le monde ont également été touchés.

Le phénomène des rançongiciels (ou logiciels rançonneurs) n’est pas nouveau. Toutefois, l’envergure de l’attaque perpétrée par WannaCry et d’autres qui l’ont suivie préoccupe les experts en cybersécurité. Le rançongiciel est un type de maliciel (ou logiciel malveillant) qui empêche l’accès à des fichiers importants sur le disque d’un ordinateur en les chiffrant, voire en les détruisant. Dans la plupart des cas, les utilisateurs dont les fichiers sont ainsi « pris en otage » reçoivent un message qui leur propose la récupération de leurs données contre le paiement d’une rançon, habituellement sous la forme d’une quelconque cryptomonnaie.

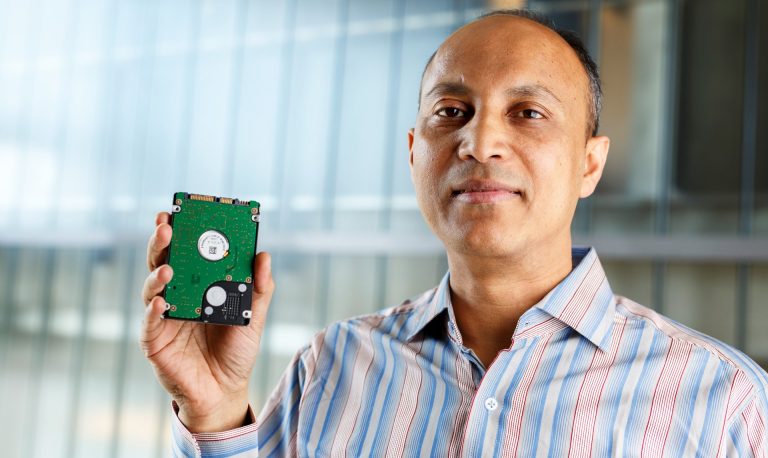

Bien que les systèmes d’exploitation les plus récents soient munis de dispositifs de défense perfectionnés contre les logiciels malveillants, aucun système n’est entièrement immunisé contre les interférences extérieures. Toutefois, Mohammad Mannan, professeur agrégé à l’École de génie et d’informatique Gina-Cody, en collaboration avec Lianying Zhao, un ancien doctorant dont il a dirigé les travaux, a récemment mis au point une nouvelle méthode destinée à protéger les systèmes contre les attaques de ce type.

La méthode – que le chercheur a nommée Inuksuk – fait appel à du matériel informatique plutôt qu’à des moyens logiciels pour protéger les données sensibles. En fait, il a conçu une méthode prévoyant l’installation préalable d’un lecteur à chiffrement automatique qui crée une cloison virtuelle protégée par un mot-clé dont l’entropie est élevée. Il s’agit d’un mot de passe robuste, généré au hasard, que même l’utilisateur ne connaît pas. Qui plus est, ce mot-clé est unique à l’ordinateur auquel il est rattaché.

Une fois le programme Inuksuk installé, le lecteur à chiffrement automatique travaille en tandem avec une puce TPM (acronyme pour Trusted Platform Module) fixée au processeur central de l’ordinateur. La puce TPM empêchera tout processus autre que le programme Inuksuk valide d’accéder au mot de passe du lecteur à chiffrement automatique. Le lecteur et la puce du type utilisé ici sont des composantes couramment produites par les grands fabricants de matériel informatique.

Une cloison protectrice

La cloison virtuelle permet de circonscrire un secteur sécuritaire et inviolable où les données peuvent être conservées. Si un utilisateur veut modifier un fichier qui s’y trouve, il aura besoin du mot de passe protégé, lequel n’est accessible que par l’entremise du logiciel Inuksuk non modifié. Inuksuk cible les opérations d’écriture. Ainsi, les fichiers peuvent uniquement être lus et non modifiés – ce qui a pour effet d’annihiler toute tentative de chiffrement par un logiciel malicieux.

« Une telle cloison virtuelle permet de protéger les fichiers très importants – du genre que vous ne voulez vraiment pas perdre dans une attaque par rançongiciel », précise Mohammad Mannan, qui travaille à l’Institut d’ingénierie des systèmes d’information de l’Université Concordia. « Quand votre ordinateur est infecté, Inuksuk s’assure que le rançongiciel puisse effacer tout ce qu’il souhaite dans le secteur du disque qui est non protégé. Toutefois, le logiciel malveillant ne pourra rien effacer du secteur protégé de l’ordinateur. »

Inuksuk fera également geler le système d’exploitation d’un ordinateur alors qu’il fonctionne. Ainsi, tout logiciel malveillant qui a pu s’infiltrer dans le système d’exploitation demeurera inactif, pendant que les fichiers situés dans le secteur protégé font l’objet de modifications. Par contre, un ordinateur qui est relié à un réseau peut faire fonctionner Inuksuk et son système d’exploitation simultanément.

« Quand votre système d’exploitation est compromis, aucune des autres solutions qui existent actuellement, que ce soit en recherche ou en industrie, ne sera efficace », explique Mohammad Mannan.

« En créant cette méthode, notre principal objectif était non seulement de protéger les ordinateurs des rançongiciels ou d’autres tentatives de suppression malveillantes de données, mais aussi des attaques de maliciels furtifs de type rootkit. »

En ce qui a trait au nom, Mohammad Mannan dit avoir emprunté le mot inuksuk (ou inukshuk) de l’inuktitut, la langue des Inuits. « Ce mot a plusieurs significations, souligne-t-il. Il peut notamment désigner un endroit où l’on conserve de la nourriture ou d’autres objets de valeur. L’inukshuk est un indicateur qui permet aux gens de repérer quelque chose d’important. Dans le cas qui nous concerne, c’est un marqueur pour vos données précieuses, conclut-il.

Consultez l’étude citée : TEE-aided Write Protection Against Privileged Data Tampering.

Contact

Patrick Lejtenyi

Conseiller Affaires publiques

514 848-2424, poste 5068

patrick.lejtenyi@concordia.ca

@ConcordiaUnews