Ron Brash, M. Inf. 2017, estime que pour chaque vulnérabilité majeure en matière de sécurité qu’il réussit à publiciser, de dix à douze sont balayées sous le tapis.

Vice-président de la recherche et des intégrations techniques à aDolus Technologies, M. Brash figurait sur la liste des plus grands leaders en génie de moins de 40 ans en 2020. Ayant son siège à Victoria, en Colombie-Britannique, aDolus se spécialise dans la validation des logiciels de contrôle industriels et la gestion des vulnérabilités de ces systèmes. L’entreprise teste également des produits pour de grands fournisseurs du secteur de la sécurité.

Or, malheureusement, ses découvertes ne sont parfois pas prises en compte, souligne M. Brash. En raison du coût élevé que comporte la gestion des vulnérabilités, certains concepteurs proposent en toute connaissance de cause des technologies de qualité inférieure, transférant ainsi la prise en charge du risque qu’elles comportent aux personnes qui les utiliseront au bout du compte.

« Cette façon de faire peut avoir des répercussions dans de nombreux secteurs critiques – de la production de vaccins à la distribution d’électricité en passant par la gestion des eaux dans nos villes », fait valoir le spécialiste en cybersécurité. « Le problème réside dans le principe de diligence fondée sur l’honneur, selon lequel on se fie aux entreprises pour signaler les problèmes que comportent les produits qu’elles commercialisent. »

Ron Brash est actuellement aux prises avec une société de services publics qui fournit de l’eau, du pétrole et du gaz dans de nombreux pays du monde. Après deux ans à voir l’entreprise faire la sourde oreille au signalement des problèmes mis au jour par son équipe, M. Brash a sorti les gros canons et porté le dossier à l’attention du département de la Sécurité intérieure des États-Unis.

Malgré les obstacles, M. Brash a aussi remporté d’importantes batailles. En 2021, il a découvert plusieurs vulnérabilités dans une solution de réseau d’électricité proposée par General Electric, lesquelles ont rapidement été prises en charge par l’Agence de la cybersécurité et de la sécurité des infrastructures des États-Unis. Au début de 2022, il a signalé des problèmes de sécurité dans la même solution de réseau électrique utilisée dans le protocole d’interface passerelle ABB et le système de surveillance des vibrations de Bently Nevada, lesquels ont depuis été résolus.

Faire mordre la poussière aux meilleurs dans le domaine

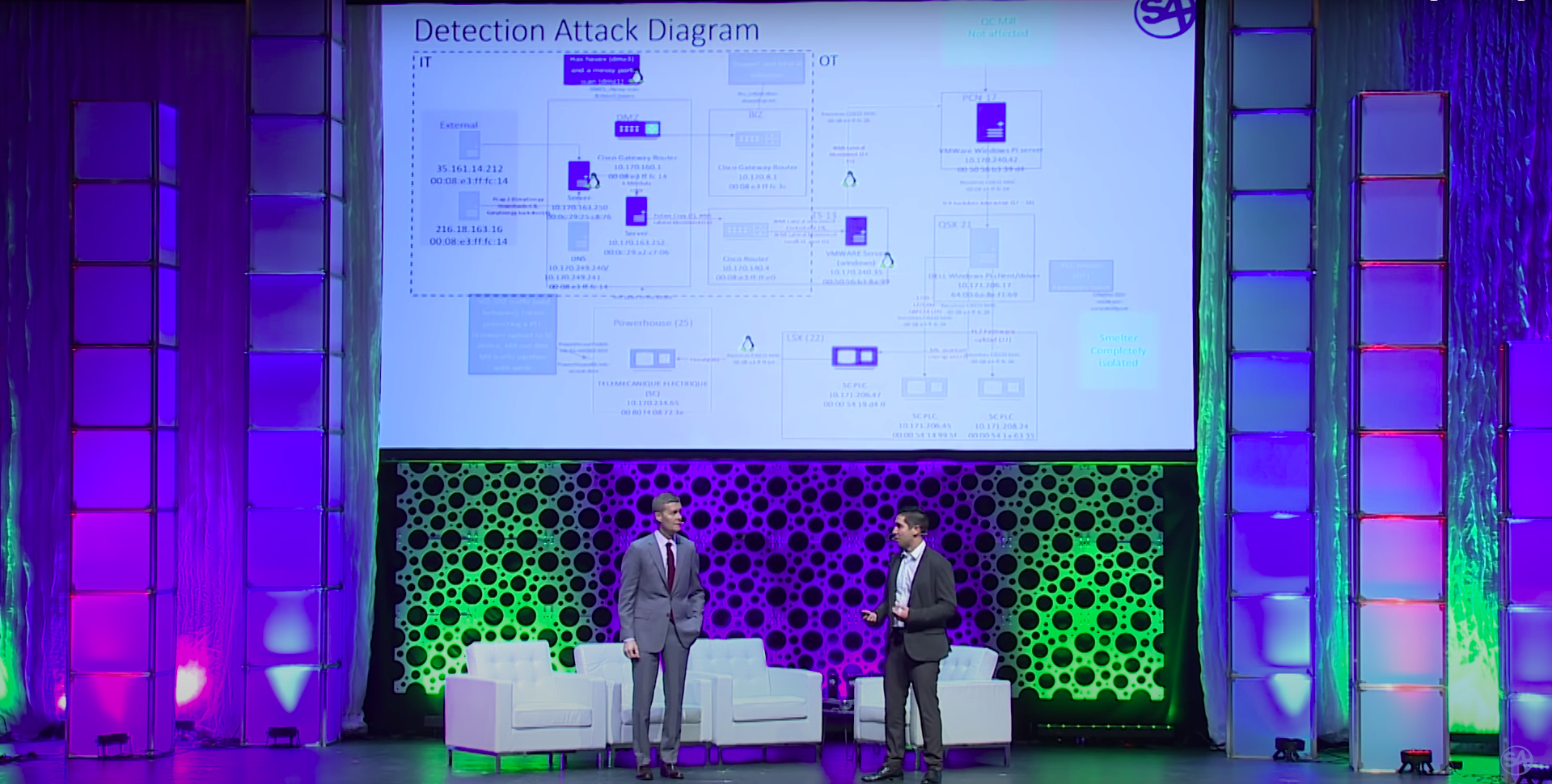

Ron Brash est souvent appelé à donner des présentations lors de sommets et de colloques sur la cybersécurité. Dans un exposé à la S4 Industrial Control Systems Conference, l’un des événements les plus spécialisés du monde de la cybersécurité, M. Brash a proposé aux participants un défi quasi insurmontable.

Il a commencé par acquérir et rendre anonyme deux gigantesques bases de données, l’une provenant d’une mine et l’autre d’un oléoduc transcontinental, puis a entrepris de programmer des cyberattaques sur chacune. En théorie, les produits proposés par les participants au colloque – des systèmes que ces derniers avaient passé des mois à développer précisément dans le but de prévenir des incidents de ce genre – auraient dû facilement repérer et désamorcer les cyberattaques. En réalité? « Tous ont échoué lamentablement. »

« Les solutions de cybersécurité des participants devaient déterminer l’endroit où les attaques avaient lieu, mais elles n’y sont pas arrivées », précise M. Brash. Bien qu’il reconnaisse qu’il s’agissait d’un problème particulièrement difficile à résoudre, il observe que ce genre de cyberattaque s’apparente beaucoup à « ce qu’une personne mal intentionnée disposant de moyens sophistiqués aurait fait », faisant allusion aux cyberattaques provenant de pays hostiles.

Selon lui, cela ne fait que démontrer le contrôle diligent dont doivent faire preuve les sociétés et les gouvernements lorsqu’ils envisagent l’acquisition d’un produit de cybersécurité. « Il ne suffit pas de faire confiance aux affirmations des fournisseurs. »

De jeune prodige à sommité de l’informatique

Originaire de Tofino, en Colombie-Britannique – ville la plus arrosée du Canada – Ron Brash a passé de nombreuses journées de pluie à jouer sur l’ordinateur de ses parents durant son enfance. Il a découvert qu’il avait un don pour s’introduire sans autorisation dans les systèmes. Il s’est par la suite adonné aux « arts sombres » de l’informatique, apprenant entre autres à trafiquer du matériel pour recharger des cartes-cadeaux Starbucks et à cloner des permis de conduire. « J’y suis arrivé », affirme-t-il. « C’était facile à l’époque. »

M. Brash n’a jamais utilisé ses compétences pour voler l’identité de quelqu’un ni même pour s’offrir une boisson gratuite. Il les a plutôt mises à profit pour faire le bien, s’en servant notamment pour repérer les vulnérabilités dans la technologie des infrastructures critiques et les protéger des cyberattaques.

Quand il est entré à Concordia en 2014 pour faire sa maîtrise en informatique, c’était pour officialiser des connaissances qu’il possédait déjà « et acquérir la crédibilité dont il avait besoin pour s’adresser aux auditoires les plus prestigieux », explique-t-il. Il mentionne que son parcours universitaire a influencé la façon dont il aborde la recherche et manipule les données.

Grâce à l’expérience qu’il a acquise à Concordia, Ron Brash a été en mesure de diriger avec succès un cabinet-conseil en technologie et d’élargir son réseau. Il affirme qu’investir dans son éducation lui a procuré des avantages substantiels à long terme. Il recommande d’ailleurs aux étudiantes et étudiants potentiels d’envisager l’éducation comme un investissement en vue d’atteindre des objectifs précis. « Ils

Ron Brash, M.Inf. 2017, vice-président de la recherche et des intégrations techniques à aDolus Technologies

Ron Brash, M.Inf. 2017, vice-président de la recherche et des intégrations techniques à aDolus Technologies

Ron Brash donnant une présentation à la S4 Industrial Control Systems Conference, en 2019.

Ron Brash donnant une présentation à la S4 Industrial Control Systems Conference, en 2019.